Tabla de contenidos

- Introducción

- Enero del 2007: El FMIG anuncia el lanzamiento de un nuevo programa informático «Secretos de los Mujahideen»

- Enero del 2008: Al-Ekhlas anuncia el lanzamiento del programa informático «Secretos de los Mujahideen 2»

- Enero del 2009: Foro del FMIG publica guía de video para la seguridad en la red

- Septiembre del 2009: El TRSC da a conocer el «Secreto Móvil» para el cifrado de los teléfonos celulares y PDAs

- Octubre del 2009: El líder de AQPA y el ex Secretario de Osama bin Laden Nasir Al-Wuheishi discuten el cifrado en los correos electrónicos

- Septiembre del 2010: Nuevo grupo jihadista en la red subcontrata el conocimiento técnico para los mujahideen – incluyendo la divulgación del programa de cifrado «Secretos de los Mujahideen»

- 2010-2011: Anwar Al-Awlaki provee las herramientas de cifrado a sus seguidores

- AQPA, Al-Awlaki provee la información de cifrado para sus seguidores en Occidente, lo que permite una comunicación fácil

- Verano del 2010: La edición I de la revista Inspire incluye el artículo titulado «Cómo Utilizar el Asrar Al-Mujahiden: El enviar y recibir mensajes cifrados»

- Otoño del 2010: La edición II de la revista Inspire Incluye el artículo titulado «ASRAR AL-MUJAHIDEEN Terr0r1st Extras 2.0»

- Marzo del 2011: La edición V de la revista Inspire invita a los lectores a «enviar sus preguntas al Jeque Al-Awlaki» – a través de mensajes de correo electrónico cifrados

- Probando el código cifrado de Inspire para contactar con Al-Awlaki

- Conclusión

- Anexo I: La edición de la revista Inspire provee seis pasos para cifrar archivos con fines de comunicación

- Anexo II: La edición II de la revista Inspire proporciona más de tres pasos para la protección de archivos incluyendo la trituración de archivos y advierte de tener cuidado con los servicios de inteligencia

Introducción

En enero del 2007, Al-Qaeda comenzó a utilizar las herramientas de cifrado para sus actividades en la red, particularmente para los esfuerzos de comunicación, a menudo utilizando programas de seguridad basados en la tecnología de grado militar. El objetivo era ocultar los mensajes y proteger los datos transferidos a través de las redes, Internet, teléfonos móviles, comercio electrónico, Bluetooth, etc. Este desarrollo fue en respuesta directa a las violaciones de seguridad en los últimos años a varios de sus portales por las agencias gubernamentales de Occidente.

El tema del cifrado por Al-Qaeda fue noticia recientemente tras la muerte de Osama bin Laden. Fuentes de inteligencia estadounidenses informaron que la mayor parte del material incautado en el complejo de bin Laden estaba cifrado y almacenado electrónicamente en ordenadores, portátiles, discos duros y dispositivos de almacenamiento. [1]

Este informe describe la evolución de los esfuerzos de Al-Qaeda por el desarrollo del cifrado – a partir de programas básicos utilizados por primera vez por algunos miembros de alto rango en la distribución en masa disponible en la red hacia los principales portales afiliados a Al-Qaeda y salas de chat.

Enero del 2007: El FMIG anuncia el lanzamiento del nuevo programa informático «Secretos de los Mujahideen»

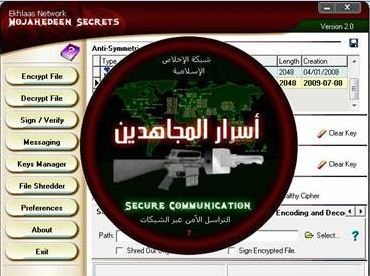

El 1 de enero del 2007, el Frente Mediático Islámico Global (FMIG) ha anunciado el inminente lanzamiento de un nuevo programa informático llamado «Secretos de los Mujahideen». [2] El material de promoción del software declaró que era «el primer programa informático para el intercambio seguro islámico [de información] a través de Internet» y señaló que proporcionó a los usuarios con «los cinco mejores algoritmos cifrados y con claves de cifrado simétrico (256 bits), claves de cifrado asimétrico (2048 bits) y [herramientas] para la compresión de datos».

Enero del 2008: Al-Ekhlas anuncia el lanzamiento del programa informático «Secretos de los Mujahideen 2»

El 13 de enero del 2008, el foro islamista Al-Ekhlas anunció el lanzamiento de la próxima versión actualizada del programa informático los «Secretos de los Mujahideen». [3] Un comunicado de prensa emitido con el programa indicó, «… Este representa el nivel más alto de la técnica de multi-difusión cifrado»… y que «… esta edición especial del programa fue desarrollado y publicado por Ekhlas con el fin de apoyar a los mujahideen en general y del Estado Islámico en Irak en particular».

Enero del 2009: Foro del FMIG publica guía de video para la seguridad en la red

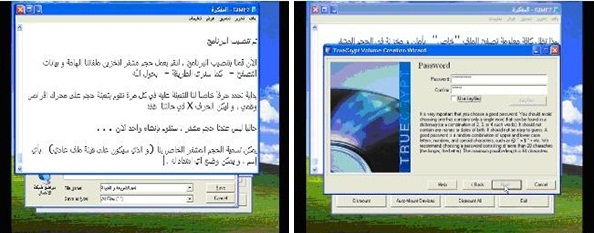

El 6 de enero del 2009, el foro islamista Al-Faluya publicó una guía en video para la seguridad en la red. [4] La guía, producida por el FMIG, incluye instrucciones sobre cómo descargar y utilizar el software de cifrado para mejorar la seguridad en la red.

Septiembre del 2009: El CTIE da a conocer el «Móvil Secreto» para el cifrado de los teléfonos celulares y PDAs

El 28 de agosto de 2009, el Centro Técnico de Investigación y Estudio (CTIE) [5] fue establecido. De acuerdo a su declaración inicial, publicado en el foro jihadista Hanein.info el 21 de septiembre del 2009, se «especializara en la investigación de asuntos técnicos en el campo de la información, la comunicación y la electrónica». La declaración detallada de los objetivos detrás del centro es para apoyar a los medios de comunicación islámicos y mejorar su desempeño en la unión de esfuerzos y alentar a aquellos que poseen el conocimiento y experiencia a que apoyen la lucha de la comunidad islámica.

El programa informático «Secreto Móvil» fue creado para permitir el cifrado de datos para ser usados en dispositivos móviles, incluyendo la mayoría de los teléfonos móviles y PDAs. Tras su anuncio, que fue publicado para ser descargado en los muchos foros jihadistas.

Octubre del 2009: El líder de AQPA y ex Secretario de Osama bin Laden Nasir Al-Wuheishi discute el cifrado por correo electrónico

La edición de octubre del 2009 de la revista de Al-Qaeda en la Península Arábiga (AQPA) Sada Al-Malahim incluye información para los jihadistas que buscan ampliar su base de datos de inteligencia a través del (crowdsourcing) – subcontratación de tareas a un grupo indeterminado de personas a través de una convocatoria abierta – así como un llamamiento a los lectores a enviar la información que habían recogido a los funcionarios políticos, militares y de seguridad y a objetivos militares occidentales.

La revista incluye un ensayo de Nasir Al-Wuheishi, el Emir de AQPA nacido en Yemen y ex secretario personal de Osama bin Laden, en el que discutió el uso por Al-Qaeda de programas de encriptación y actividades de divulgación. Este escribió: «Por nuestra parte, nos pondremos en contacto con cualquier persona que quiera emprender la guerra santa con nosotros y le guiaremos hacia un medio adecuado para asesinar a los colaboradores y los bastiones de la incredulidad – incluso en su dormitorio o lugar de trabajo. Cualquiera que desee darle apoyo a la parte operativa de [AQAP] y de el diezmo a [la organización] puede contactar con nosotros a través de un correo electrónico especial [configurado] para este propósito, el uso del programa informático ‘Secretos de los Mujahideen’ y empleando las medidas de seguridad adecuadas…» [6]

Septiembre 2010: Nuevo grupo jihadista en la red hará la subcontratación de tareas con conocimientos técnicos para los mujahideen – tales como la divulgación del programa informático cifrado «Secretos de los Mujahideen»

En septiembre del 2010, una organización recién formada llamada Markaz Shura Al-Fikr Al-Islami propone sugerencias de contratación y asesoramiento de los musulmanes de todo el mundo en nombre de los mujahideen. [7] De acuerdo con el comunicado de la fundación de la organización, hay expertos musulmanes en varios campos cuyas sugerencias pueden ser de gran valor para los mujahideen, pero que hasta ahora han sido incapaces de contactar con ellos. La nueva organización fue establecida para llevar sus ideas a las organizaciones jihadistas.

El comunicado, fechado el 16 de septiembre del 2010, fue publicado en el foro Shumukh Al-Islam. La organización instó a los miembros del foro a republicar su comunicado en otros foros jihadistas e islámicos con el fin de llegar a un público más amplio y se comprometió a examinar y evaluar todas las propuestas e ideas y transmitirlas a los líderes del Jihad. Este hizo un llamamiento a todos los musulmanes a convertirse en «uno de los soldados de Alá en el dominio de los medios del Jihad».

La organización también explica en el comunicado que no tiene una dirección de correo electrónico regular y pide que todas las propuestas sean enviadas por mensajero privado a su cuenta en Shumukh Al-Islam, usando el programa de cifrado «Secretos de los Mujahideen».

Para ver el despacho en su totalidad en inglés por favor haga clic en el siguiente enlace:

http://www.memri.org/report/en/0/0/0/0/0/0/5457.htm

* Steven Stalinsky es Director Ejecutivo del Instituto de Investigación de los Medios de Comunicación del Medio Oriente.

[1] CBS News, 4 de mayo, 2011.

[2] Véase Proyecto de Supervisión a la Amenaza Terrorista y Jihad de MEMRI, 3 de enero, 2007. http://www.memrijttm.org/content/en/blog_personal.htm?id=135¶m=APTGJN ;

[3] Véase Proyecto de Supervisión a la Amenaza Terrorista y Jihad de MEMRI, 14 de enero, 2008. http://www.memrijttm.org/content/en/blog_personal.htm?id=342¶m=APT.

[4] Véase Proyecto de Supervisión a la Amenaza Terrorista y Jihad de MEMRI 13 de enero, 2009. http://www.memrijttm.org/content/en/blog_personal.htm?id=135¶m=APTGJN.

[5] No está claro quién está detrás de este grupo – pero su programa informático está disponible en los muchos foros jihadistas.

[6] Véase Proyecto de Supervisión a la Amenaza Terrorista y Jihad de MEMRI: «Al-Qaeda en la Península Arábiga busca continuar con los asesinatos políticos, alienta los ataques de lobos solitarios en Occidente», PSATJ Nº 2633 – 5 de noviembre, 2009.

[7] Véase Proyecto de Supervisión a la Amenaza Terrorista y Jihad de MEMRI, 19 de septiembre, 2010.