Junto al jihad militar, que ha estado adquiriendo ímpetu y ha llegado a extraer un beneficio mayor de muchos países alrededor del globo, Los islamistas han estado desarrollando una nueva forma de guerra, denominada «jihad electrónico» el cual es emprendido en Internet. Esta nueva forma de jihad fue lanzada en años recientes y todavía está en sus fases tempranas de desarrollo. Sin embargo, tal como este escrito mostrará, los islamistas están totalmente conscientes de su potencial destructivo, y persistentemente se esfuerzan por alcanzar este potencial.

El jihad electrónico es un fenómeno donde los mujahideen usan Internet para emprender una guerra económica e ideológica contra sus enemigos. A diferencia de otros individuos que se infiltran en las computadoras, aquéllos comprometidos en el jihad electrónico están unidos por una estrategia e ideología común que está todavía en proceso de formación. Este escrito tiene como objetivo presentar el fenómeno del jihad electrónico y caracterizar algunos de sus más recientes desarrollos. Este descubre la ideología básica y motivaciones de sus perpetradores, describe, hasta donde es posible, sus varias estrategias operacionales, y evalúa los peligros a corto y a largo plazo puestos por este relativamente nuevo fenómeno. El escrito se enfoca en el jihad electrónico emprendido por grupos organizados de islamistas que movilizan grandes números de Hackers (infiltradores) alrededor del mundo para atacar a servidores y portales de aquéllos a quienes consideran sus enemigos.

Jihad electrónico organizado

En los últimos años los portales islamistas han proporcionado amplia evidencia de que los que se infiltran en el ciberespacio no operan como individuos aislados, sino que llevan a cabo ataques coordinados contra portales que pertenecen a aquéllos a quienes consideran sus enemigos. [1] Tal como es evidente de numerosas publicaciones en los portales islamistas, muchos de estos ataques coordinados son organizados por grupos consagrados al jihad electrónico. Seis grupos prominentes de esta clase han surgido en Internet durante los últimos años: [2] Hackboy, [3] Ansar Al-Jihad Lil-Jihad Al-Electroni, [4] Munazamat Fursan Al-Jihad Al-Electroni, [5] Majmu’at Al-Jihad Al-Electroni, [6] Majma Al-Haker Al-Muslim, e Inhiyar al-Dolar. [7] Todos estos grupos, con excepción de Munazamat Fursan Al-Jihad e Inhiyar al-Dolar, tienen portales propios a través de los cuales reclutan a voluntarios para tomar parte en ataques electrónicos, [8] mantienen contactos con otros que se comprometen en el jihad electrónico, coordinan sus ataques, y le permiten a sus miembros a que chateen anónimamente entre si. Por ejemplo, el portal Majmu’at Al-Jihad Al-Electroni, incluye las siguientes secciones: Un documento que explica la naturaleza del jihad electrónico, una sección consagrada a la estrategia del jihad electrónico, una sección técnica sobre el software usado para ataques electrónicos, una sección que describe los ataques anteriores y sus resultados, y varias suplicas a los musulmanes, mujahideen, y infiltradores a nivel mundial.

Una indicación más reciente de la creciente naturaleza organizada del jihad electrónico es una iniciativa lanzada el 3 de enero del 2007 en los portales islamistas: mujahideen que operan en Internet (y en los medios de comunicación en general) fueron invitados a firmar un pacto especial llamado «Hilf Al-Muhajirin» («Pacto de los Inmigrantes»). [9] En este, acuerdan «unirse bajo la estandarte de las Brigadas Muhajirun para promover [la ciber guerra]», y jurar obediencia al líder [de las Brigadas Muhajirun]». Ellos juran «obedecer [al líder] en [todas las tareas], agradables o desagradables, y no disputar [su] liderazgo, para ejercer cada esfuerzo concebible en [emprender] el jihad mediático… [y persistir] en atacar esos portales que dañan al Islam y a los musulmanes…» [10] Esta iniciativa indica claramente que los infiltradores islamistas ya no se consideran a si mismos como activistas individuales conectados a la ligera, sino como soldados especializados que están limitados por un pacto y comprometidos a una misión ideológica conjunta.

La ideología y los límites éticos del jihad electrónico

Las declaraciones de la misión anunciadas en los grupos jihad electrónicos revelan que al igual que los mujahideen en el frente militar, los mujahideen que operan en Internet están motivados por una profunda convicción ideológica. Desprecian a los infiltradores que se «comprometen en un sabotaje sin objeto y sin sentido [11] o están motivados por el deseo de publicidad o por cualquier otro objetivo mundano. Ellos se perciben a si mismos como combatientes del jihad que ayudan al Islam y promueven el tawhid (monoteísmo) vía Internet. [12] Mucho más importante, ven al ciberespacio como un campo de batalla virtual en donde los mujahideen pueden derrotar eficazmente a Occidente.

Que los mujahideen que operan en el ciberespacio estén motivados por la ideología, en contraste a muchos infiltradores, es ilustrado por el ejemplo siguiente. Recientemente, un participante en un foro islamista publicó instrucciones para infiltrarse en un portal comercial con sede en el Reino Unido y robar información de las tarjetas de crédito de los clientes para infligirle daño financiero a los «incrédulos» (e.d. en los clientes no-musulmanes y minoristas). Su iniciativa hizo encender un debate feroz entre los participantes del foro, la opinión dominante fue que esta iniciativa cae fuera de los límites del cyber-jihad legítimo. Un participante del foro escribió: «Oh hermano, nosotros no robamos… Nosotros atacamos [portales] americanos y chi’itas racistas y a todos los portales corruptos». Otro participante les recordó a los miembros del foro que robar de los incrédulos está prohibido. [13]

Imagen del portal musulmán Hackerz

Los objetivos del jihad electrónico

Un objetivo del jihad electrónico que es frecuentemente evocado por los mujahideen es ayudar al Islam a atacar portales que calumnian al Islam o que lanzan ataques contra portales islámicos, o el atacar portales que interfieren con la meta de otorgarle supremacía al Islam (p.e los portales cristianos). Recientemente, sin embargo, los mujahideen han comenzado a citar objetivos adicionales: vengar la muerte de mártires musulmanes y el sufrimiento de los musulmanes a nivel mundial (incluyendo a combatientes jihad en prisión); infligir daño a la economía occidental; afectando la moral de Occidente; e incluso provocar el total colapso de este.

Los siguientes extractos de mensajes árabes anunciados por los infiltradores islamistas ejemplifican cada uno de estos objetivos.

Eliminar portales que dañan al Islam

«La administración desea informarles de lo siguiente para que entiendan nuestros métodos operacionales y nuestra estrategia de jihad. Mis hermanos, nuestros métodos operacionales no son sólo para asaltar… y apuntar a cualquier portal que se entromete en nuestra victoria… Nosotros de hecho nos sentimos victoriosos cuando desactivamos tales [dañinos] portales, pero el asunto no es tan simple. Tenemos como objetivo a… portales que emprenden intensa guerra [contra nosotros]… Luchamos contra ellos porque son los principales enemigos del jihad en el ciberespacio; su existencia amenaza a los portales islámicos y religiosos a través de Internet…» [14]

Vengar la muerte de mártires y el sufrimiento de los musulmanes y mujahideen encarcelados a través del mundo

«Nosotros le diremos a los cruzados y a sus seguidores: Tomamos un juramento para vengar la sangre de los mártires y las lagrimas de las madres musulmanas y niños. Ya se les ha advertido a los adoradores de la cruz y a sus seguidores que sus portales pueden ser infiltrados y destruidos. No debemos olvidarnos de nuestros líderes, nuestros mujahideen, nuestra gente y nuestros hijos que fueron martirizados en Palestina, Irak, Afganistán, Chechenia y en otros lugares. Tomaremos venganza sobre ustedes, Oh sionistas y adoradores de la cruz. Nunca descansaremos o nos olvidaremos de lo que ustedes nos hicieron. [Existen sólo dos opciones] en el jihad electrónico por la causa de Alá: Victoria o muerte.

Dedicamos éstas [operaciones de] infiltraje [en los portales del enemigo] al combatiente y mártir jihad jeque Abu Mus’ab Al-Zarqawi, al combatiente del jihad Jeque Osama bin Laden, al combatiente encarcelado del jihad electrónico Irhabi 007, al combatiente del jihad electrónico Muhibb Al-Shaykhan y a todos los mujahideen por la causa de Alá…» [15]

Inflingir daño económico a Occidente y dañar su moral

«Alá nos ha ordenado en los varios versos coránicos de emprender la guerra contra los incrédulos… El jihad electrónico utiliza métodos y medios que infligen gran daño material sobre el enemigo y [qué también] hacen disminuir su moral y su espíritu vía Internet. Los métodos de [infiltración] han sido revelados [a nosotros] por el experto en [infiltración] en Internet y en redes… muchos de quienes se comprometen en un sabotaje sin objetivo y sin sentido. Estos métodos letales serán encauzados [para ser usados] contra nuestros enemigos, para infligirle el mayor daño financiero [sobre ellos] – qué puede sumar millones – y [para] dañar [su] moral, con el objetivo de que le [teman] a los musulmanes dondequiera que vayan e incluso cuando estén navegando por la red». [16]

Provocando el colapso total de Occidente

«He examinado la mayoría del material [disponible] en manuales de infiltración pero no he encontrado artículos que discuten… el cómo desactivar todas las redes [electrónicas] alrededor del mundo. He encontrado varios artículos que discuten cómo atacar portales, correos electrónicos, servidores, etc., pero no he leído nada que dañe o bloquee las redes alrededor del mundo, aunque éste es uno de los temas más importantes para un infiltrador y para cualquiera que se compromete en el jihad electrónico. Tal [ataque] hará cojear totalmente a Occidente. Yo no estoy hablando sobre el atacar a portales o [incluso] a Internet [en conjunto], sino [atacar] todas las redes de [computadoras] alrededor del mundo incluyendo las redes militares, y [las redes] qué controlan los radares, proyectiles y comunicaciones alrededor del mundo… Si todas estas redes dejan [incluso de funcionar] durante un solo día… provocará el colapso total de Occidente… mientras este sólo afectará ligeramente nuestros intereses. El colapso de Occidente provocará el colapso de la economía del mundo y el de las bolsas de valores, que dependen de la comunicación [electrónica] [para] sus actividades, [p. e] la transferencia de recursos y acciones. [Tal ataque] causará que el Occidente capitalista colapse.

Actuales ataques y sus efectos

Informes en los portales islamistas indican que la mayoría de las operaciones llevadas a cabo por los mujahideen han sido apuntadas a tres tipos de portales:

a) Portales ideológicos que promueven creencias, doctrinas e ideologías que los mujahideen perciben como incompatibles con el sunni Islam, tales como la cristiandad, el chi’ismo y el sionismo. [17]

b) Portales que los mujahideen perciben como difamatorios o dañinos al Islam. Muchos de éstos son blogs privados (diarios llevados por personas en la red), blogs de noticias y foros no-islámicos (p. e, http://answering-islam.org.uk). [18]

c) Portales que promueven la conducta que es contraria al punto de vista mundial religioso del mujahideen (por ejemplo, http://www.nscrush.org/news/journal, un portal asociado un equipo deportivo de muchachas).

En cuanto a los portales asociados con gobiernos, sistemas de defensa, e intereses económicos occidentales – los portales islamistas presentan poca o ninguna evidencia de que los mujahideen los han de hecho atacado. Existe, sin embargo, evidencia suficiente para sugerir que tales sensibles objetivos continúan siendo de intenso interés para los mujahideen. Por ejemplo, un foro islamista condujo recientemente un estudio entre sus participantes respecto a los objetivos que les gustaría atacar. Entre los blancos sugeridos estaban los portales financieros occidentales y portales asociados con el FBI y la CIA. [19] Es más, en septiembre del 2006, un portal islámico anunció una larga lista de direcciones IP supuestamente asociada con instituciones de defensa claves gubernamentales en Occidente, incluyendo «el Laboratorio de Investigación Balística Militar», «el Centro de Investigación de Ingeniería y Desarrollo de Armamento Militar», «las Estaciones de Telecomunicaciones y Computadoras de la Armada Naval», «la Agencia de Desarrollo Espacial Nacional de Japón», y otros. [20] El título del mensaje indica que la lista es para su uso en ataques electrónicos.

Otro mensaje, publicado en un portal islamista el 5 de diciembre del 2006, declaró que los infiltradores islamistas cancelaron un ataque planeado, apodado «La Incursión Electrónica Guantánamo», contra bancos americanos. La publicación explicó que el ataque había sido cancelado porque los bancos habían sido advertidos sobre el ataque por los medios de comunicación americanos y las agencias de gobierno. Este luego declaró que el pánico en los medios de comunicación muestra cuan importante es «enfocarse en atacar los portales económicos sensibles americanos [en lugar de] otros [portales, como esos que ofenden al Islam]…» El escritor agregó: «Si [atacamos] a los portales asociados con el [mercado] de valores y con los bancos, desactivándolos durante unos días o incluso durante unas horas, esto causará millones de dólares en daños y perdidas… Yo [por consiguiente] llamo a todos los miembros [de este foro] a enfocarse en estos portales e instarle a todos los musulmanes que pueden participar en este [tipo de] Intifada islámica en atacar a portales asociados con el [mercado] americano de valores y bancos…» [21]

Atacar estrategias

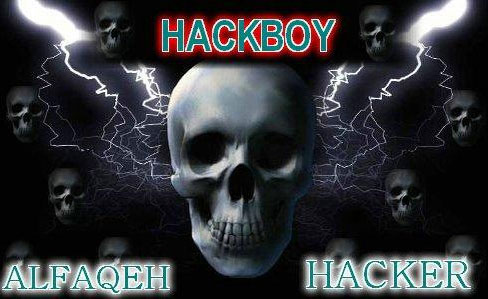

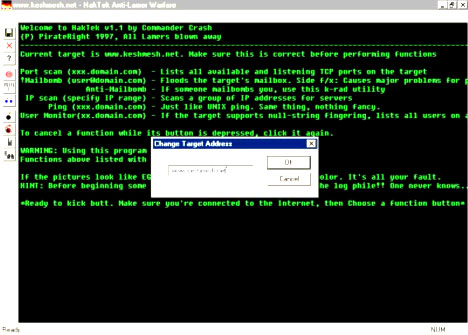

Publicar en los portales islamistas revela que los mujahideen del ciberespacio favorecen dos estrategias principales. La primera es paralizar los sitios «pululando», e.d., inundándolos con entradas y creando así una carga excesiva de tráfico. Cuando el trafico al portal excede la capacidad de este o al del servidor, el sitio se bloquea para los usuarios adicionales, y en algunos casos hasta colapsa. La segunda estrategia es llamada «ataque ping»: se usan programas especiales para inundar un portal con miles de correos electrónicos, a veces conteniendo virus, atascando así al portal e infectándolo. [22] Los programas utilizados por los mujahideen en estos ataques son o programas disponibles a la comunidad de infiltradores en grande (véase la imagen debajo) o programas creados especialmente para los infiltradores islamistas (véase las imágenes debajo). [23]

Programa usado por la comunidad de infiltradores en general

Programa creado por islamistas

Informes anunciados por los mujahideen después que los ataques en los portales indican que estos cyber-ataques sólo afectan temporalmente a los portales, si de hecho lo hacen. En muchos casos los mismos mujahideen admiten que sus ataques fueron ineficaces [24] y que los portales volvieron a funcionar normalmente sólo minutos u horas después del ataque. [25] En luz de esto, los mujhahideen acuden a menudo a otros métodos en un intento por eliminar completamente el portal como objetivo. Un infiltrador islamista explicó el método tal como sigue: «Nosotros contactamos… al servidor [qué hace de servidor al portal designado] antes y después del ataque, y amenazamos [al administrador del servidor] hasta que cierran el portal designado. [En tales casos], ‘el anfitrión’ [es decir, el servidor] usualmente es obligado a cerrar el portal. La batalla continúa hasta que el enemigo declara: ‘Me rindo'». [26]

Los portales islamistas presentan muy poca evidencia de ataques más sofisticados que utilizan técnicas actuales de infiltración (e.d., obtener la contraseña del administrador y usar los privilegios del administrador para adulterar los datos o dañar al propio servidor). Sin embargo, dos ejemplos indican que los mujahideen del ciberespacio pueden poseer la capacidad de llevar a cabo tales ataques. [27] El 17 de octubre del 2006, un portal islamista publicó un mensaje [28] conteniendo un enlace a lo que parecían ser imágenes en vivo del Aeropuerto Internacional de Anchorage tomada por las cámaras de seguridad del aeropuerto. Había también un enlace a un programa de control del administrador que le permite a los que navegan controlar las cámaras de seguridad del aeropuerto. Si esto fuese un auténtico caso de infiltración, indica que los infiltradores musulmanes son capaces de incluso infiltrarse en los servidores altamente seguros.

Otro ejemplo que ilustra la magnitud de las habilidades para infiltrarse de los mujahideen es la historia de Younis Tsouli de 22 años del oeste de Londres, mejor conocido como Irhabi 007, quién fue arrestado en el 2005 por Scotland Yard. En su corta pero rica carrera de infiltrador, Irahbi 007 escribió un manual de infiltración para los mujahideen, instruyo a infiltradores islamistas en línea, y pudo entrar en los servidores de las universidades americanas, usándolos para colocar archivos compartidos conteniendo material relacionado al jihad. [29]

Imagen tomada del portal Ansar Al-Jihad

Coordinación de los ataques

Los portales islamistas proporcionan extensa evidencia de que los cyber-ataques de los islamistas no son iniciativas aleatorias de mujahideen individuales, sino que se están volviendo firmemente más coordinados. Primero, anuncios de inminentes ataques, que aparecen casi a diario, son publicados en numerosos portales simultáneamente. A los participantes se les instruye a que busquen publicaciones especificando el tiempo de ataque, el URL del objetivo (usualmente anunciado unos 30 minutos antes del propio ataque) y el programa a ser usado para llevar a cabo el ataque. Segundo, antes de los ataques, los portales han comenzado a publicar últimamente mensajes dirigidos a individuos específicos llamados «coordinadores de ataque», donde cada uno está asociado con un portal islamista específico. Finalmente, existe un significativo aumento en la respuesta en las llamadas a la participación en los ataques electrónicos. Por ejemplo, recientemente un mensaje que anuncia un ataque en un portal chi’ita recibió 15,000 entradas, y aproximadamente 3,000 miembros del foro respondieron al mensaje. [30] Los ataques, luego, parecen estar bien organizados y supervisados por una red de individuos especialmente designados en varios portales, y parecen generar alto nivel de participación entre los miembros del foro.

Los siguientes tres ejemplos demuestran la naturaleza coordinada de los ataques.

Instrucciones para los coordinadores de ataque

El 21 de diciembre del 2006, el portal Al-Muhajirun publicó el siguiente mensaje respecto a un ataque planeado: «Nuestro ataque tendrá lugar este próximo viernes… Les recuerdo que el nombre del programa a ser usado no será anunciado hasta media hora a una hora antes del ataque… Los coordinadores de ataque, con quienes ustedes trabajaron durante la semana pasada… y les pido que desplieguen el mismo celo en este [próximo] ataque. Yo le pido a [cada] individuo que piensa servir como coordinador de ataque en [su] portal responder [a este anuncio con el mensaje]: «Yo seré el coordinador de ataque de esta red…» [El coordinador] será responsable por lo siguiente: … instar a los participantes del foro [a tomar parte en el ataque], [teniendo el cuidado] de no mencionar los nombres de los miembros de ‘Hilf Al-Muhajirin’ y los nombres de aquéllos que toman parte en el ataque… [Los coordinadores] deben estar en posición por lo menos una hora completa antes del ataque… para colocar enlaces a los programas que serán usados y a los portales intencionalmente usados como [blancos]. [Ellos también son] responsables por publicar el nombre en clave del ataque, junto con el texto mostrado debajo [qué presenta alguna información general sobre el ataque]…» [31]

Anuncio de un ataque ping contra un portal que daña al Islam

El siguiente mensaje fue anunciado el 23 de noviembre del 2006 en el portal Majmu’at Al-Jihad Al-Electroni: «… Un ataque está por llevarse a cabo por todos los mujahideen en Internet, pueda Alá aceptarlo como jihad por Su causa… [Los objetivos son] portales que dañan al Islam… Los ataques tendrán lugar el sábado, lunes, y jueves, entre las 6:00 PM y las 10:00 PM, hora de la Meca, o entre las 5:00 PM y las 9:00 PM hora de Jerusalén… El principal programa de [computadora] a ser usado es Al-Jihad Al-Electroni 1.5… Hemos podido crear una mejor versión del [programa]… y eliminar la mayoría de los problemas que fueron encontrados por los miembros [en el pasado]. [La nueva versión] es mucho más ligera y es capaz de producir un ataque mucho más poderoso…» [32]

Una llamada general a participar en un ataque de virus

«Esta acción es una rápida [respuesta] a [un portal] que nos ha incomodado. Esto es guerra… Quién está conmigo y quién está en contra de mí? Alá está conmigo… y el judío cruzado y sus seguidores… están en contra de mí. Yo he… trasferido tres virus y un archivo que pueden desactivar al portal de firewalls. Yo les informaré del momento de los ataques… Cualquiera que desee participar en la incursión debería bajarse el virus que desee usar y [luego] enviarlo [al blanco]… Les pido que antes de que ustedes hagan algo en Internet… mi hermano mujahid, [por favor] pongan su confianza en Alá». [33]

Portal infectado con virus por infiltradores islamistas

Jihad electrónico: ¿Una molestia o una amenaza real?

La evidencia presentada aquí muestras que el jihad electrónico es una forma de ciber-guerra con bases ideológicas y metas definidas, que se manifiesta en ciber-ataques bien coordinados. El examen de los portales revela que los islamistas que se infiltran mantienen una constante comunicación entre ellos, comparten programas y especialización y conducen debates sobre estrategia y blancos legítimos. Existe también evidencia de un incremento eficaz en la coordinación de los ataques. Las propias declaraciones de los mujahideen muestran que ellos piensan posicionarse a si mismos como una formidable fuerza de ataque electrónico que es capaz de infligir un severo daño – mayor incluso que el daño causado por ataques terroristas convencionales.

Al mismo tiempo, sin embargo, la información presentada aquí revela una brecha significativa entre las aspiraciones de los mujahideen y sus capacidades reales. A pesar de su intención autodenominada de tener como objetivo a sistemas económicos y gubernamentales claves y portales para provocar un colapso económico total de Occidente, los portales islamistas no proporcionan ninguna evidencia de que tales objetivos han sido de hecho atacados. En realidad, la mayoría de los ataques documentados en los portales islamistas fueron apuntados a portales que son vistos por los mujahideen como moralmente corruptos u ofensivos al Islam. Además, la mayoría de los ataques fueron llevados a cabo usando métodos no sofisticados que es muy probables que no propongan ninguna amenaza significativa a los intereses económicos occidentales o a la infraestructura sensible. Bajo este aspecto, el jihad electrónico puede ser visto aun, por lo menos en el presente, como una molestia en lugar de una seria amenaza.

No obstante, es importante no subestimar el peligro potencial propuesto por este fenómeno. Primero, tal como es mostrado anteriormente, al menos dos ejemplos indican que los mujahideen ya son capaces de comprometer a los servidores, incluso a los muy seguros. Dada la creciente comunicación y el constante compartir de la especialización entre los infiltradores islamistas, [34] La brecha entre sus metas y sus capacidades verdaderas está a punto de estrecharse. En otras palabras, la persistente persecución de especialización de los mujahideen en el área de infiltración, tal como es reflejado en los numerosos anuncios de los portales, pueden eventualmente permitirles en el futuro que comprometan a portales occidentales de una naturaleza muy sensible.

Segundo, la experiencia pasada ha mostrado que incluso ataques primitivos, que no dañan a los servidores, pueden causar un daño financiero sustancial. Por ejemplo, después de una colisión en el aire entre un avión a reacción chino de combate y un avión espía americano el 1 de abril del 2001, los infiltradores chinos esparcieron un «virus» malévolo, conocido como el «Gusano Código Rojo» que infectó a más de un millón de servidores americanos en julio del 2001 y causó más de $2.6 billones en daños a equipos de computación, programas, y redes. [35] En otra ocasión, un ataque ping contra los gigantes Yahoo, eBay, y Amazon en febrero del 2000 se estimó de haber causado solo a Yahoo una pérdida de $500,000 debido a una disminución en las entradas durante el ataque. [36]

En conclusión, el jihad electrónico, en su estado actual de desarrollo, es capaz de causar algún daño moderado a la economía occidental, pero no existe ninguna indicación de que constituye una amenaza inmediata a los intereses más sensibles tales como los sistemas de defensa y otras infraestructuras cruciales. No obstante, en luz al rápido desenvolvimiento de este fenómeno, especialmente durante los recientes meses, los países occidentales deberían supervisarlo muy de cerca para rastrear los cambios en sus modos de operación y el firme incremento en su sofisticación.

* Dr. Alshech es Director del Proyecto de Estudios de Terrorismo y Jihad.

[1] Para ejemplos tempranos de ataques coordinados, véase www.3asfh.net/vb/showthread.php?t=18162. Véase también el siguiente artículo de IslamOnline.netl del 2002 sobre un ataque coordinado llevado a cabo por los mujahideen contra un periódico hebreo www.islamonline.net/Arabic/science/200205/Article01.shtml. Estoy endeudado con Y. Yehoshua por estas referencias.

[2] Algunos grupos de jihad electrónico, tales como http://groups.msn.com/falastinhorra, ya no están más activos.

[3] http://www.hacker-boy.150m.com/.

[4] http://www.al-ansar.150m.com/.

[5] El portal islamista Al-Firdaws anunció el establecimiento de este grupo (http://www.alfirdaws.org/vb/showthread.php?t=9944 ) pero, a nuestro saber, este no ha lanzado su propio portal.

[6] http://www.al-jinan.org. El título autoproclamado del grupo es «Jihad Electroni: El Grupo Que se Especializa en Atacar Portales Israelíes y [Portales] que Dañan al Islam».

[7] http://www.mslamh.jeeran.com/.

[8] Los grupos de jihad electrónicos también usan los foros islamistas generales para reclutar a participantes para sus empresas.

[9] El nombre «Hilf Al-Muhajirin» se deriva probablemente del nombre del foro que lanzó la iniciativa (www.mohajroon.com ) y/o del «histórico pacto «Hilf Al-Muhajirin» que, según la tradición musulmana, fue emprendido por la gente que emigró con el Profeta Muhammad desde la Meca hasta Medina en el año 622 CE.

[10] http://208.64.27.42/~taliban/vb/showthread.php?t=40391. Es de notar que la redacción de la promesa de obediencia al líder lleva un fuerte parecido a la promesa que aparece en las varias versiones de la predica histórica de obediencia entre los primeros musulmanes y el Profeta Muhammad.

[11] http://www.al-jinan.org/jihad.htm.

[12] http://alfirdaws.org/vb/showthread.php?t=9944.

[13] Este participante citó al expatriado sirio Salafi sheikh Abu Basir Al-Tartusi, quién sostiene que, a diferencia de un musulmán que invade la morada de los incrédulos, un musulmán que mora allí y se le concede protección (aman) por los incrédulos no debe robar la propiedad de los no-musulmanes que habitan en esta morada.

Véase http://www.altartosi.com/book/book03/index.html.

[15] http://www.al-ansar.150m.com/8.htm.

[16] http://www.al-jinan.org/jihad.htm; también vea http://www.al-ekhlaas.net/forum/showthread.php?t=35424 .

[17] Por ejemplo, www.meca-me.org ; http://www.mecalove4all.com/main.php, http://www.islameyat.com/.

[18] Véase MEMRI Despacho Especial No. 1330, «Portal Islamista Llama a Desactivar la Ofensiva de los Portales Alemanes Hacia el Islam», 20 de octubre del 2006, http://www2.memri.org/bin/espanol/articulos.cgi?Page=subjects&Area=iwmp&ID=SP133006.

[19] http://www.mohajroon.com/vb/showthread.php?t=38360.

[20] http://www.alnusra.net/vb/showthread.php?t=6946.

[21] http://alfirdaws.org/vb/showthread.php?t=21318.

[22] Para ejemplos del uso de los virus por los mujhideen, véase http://www.mohajroon.com/vb/showthread.php?t=21629 ; http://www.abualbokhary.info/vb3/showthread.php?t=13173.

[23] Para los programas más frecuentemente usados por el mujahideen, véase http://www.al-ansar.150m.com/5.htm.

[24] http://www.mohajroon.com/vb/showthread.php?t=38447.

[25] http://www.al-ansar.150m.com/3.htm.

[26] http://www.al-jinan.org/strategy.htm.

[27] http://alfirdaws.org/vb/showthread.php?t=18266.

[28] Véase MEMRI Informe Especial No. 1326, «Supervisión de Portales Islamistas No. 9 – Mujahideen Reúnen Información sobre el Aeropuerto Internacional de Anchorage, 18 de octubre del 2006,

http://www2.memri.org/bin/espanol/articulos.cgi?Page=subjects&Area=iwmp&ID=SP132606.

[29] Para más información sobre las actividades y arresto de Irhabi 007, véase: http://www.washingtonpost.com/wp-dyn/content/article/2006/03/25/AR2006032500020.html. Nota, sin embargo, el infiltrarse en una base de datos sólo para adulterar o robar datos requiere de una gran especialización técnica que el infiltrarse sólo por los archivos a ser instalados o el borrar la página principal de un portal.

[30] http://www.mohajroon.com/vb/showthread.php?t=42442.

[31] http://www.mohajroon.com/vb/showthread.php?t=38694.

[32] http://www.elshouraa.ws/vb/showthread.php?t=2635.

[33] http://www.abualbokhary.info/vb3/showthread.php?t=13173. Para otro ejemplo del uso de los virus por los mujahideen, véase http://www.mohajroon.com/vb/showthread.php?t=21629.

[34] Para ejemplos de mujahideen que comparten información y especialización en infiltrarse en las redes de las computadoras, véase

http://www.al-ekhlaas.net/forum/showthread.php?t=27154 ;

http://www.al-ekhlaas.net/forum/showthread.php?t=20305 ;

http://www.al-ekhlaas.net/forum/showthread.php?t=3468 ;

http://www.al-ekhlaas.net/forum/showthread.php?t=34679 ; http://www.abualbokhary.info/vb3/showthread.php?t=19813&highlight=%E6%D5%ED%C9.

[35] Gabriel Weimann, Terrorismo en Internet (Washington, 2006), pp. 156-157.

[36] http://www.cis.udel.edu/~sunshine/courses/F06/CIS664/class12.pdf ; http://archives.cnn.com/2000/TECH/computing/02/09/cyber.attacks.01/index.html.