Por: Steven Stalinsky y R. Sosnow*

«El gobierno apoya firmemente el desarrollo y la robusta adopción del cifrado fuerte. El propio presidente ha reconocido que puede ser una herramienta fuerte para asegurar el comercio y el intercambio, proteger la información privada y promover la libertad de expresión y de asociación. Al mismo tiempo, también estamos comprensiblemente preocupados por el uso de las codificaciones por parte de terroristas y otros criminales para ocultar y permitir crímenes y la actividad maliciosa». – Josh Earnest Secretario de Prensa de la Casa Blanca, 9 de junio, 2015

Cuadro de Contenidos

• Introducción

• Video del EIIS detalla impacto del yihad cibernético y se burla de las actividades contra esta

• Aplicaciones de cifrado – Surespot, Kik, Telegram, Wickr – Cada vez más usados por elementos Pro-ISIS, Al-Qaeda en Twitter; WhatsApp cae en desgracia

• Grupo Pro-EIIS da consejos sobre seguridad Android

• Libros electrónicos distribuidos a través de Twitter titulado ‘¿Cómo Sobrevivir en Occidente – Una Guía Muyahidín’ incluye consejos sobre ocultación de identidad en la red, evadir la vigilancia, uso de TOR; El uso continuo de TOR

• Combatiente británico del EIIS escribe guía al Estado Islámico – Incluye capítulos sobre tecnología; Dice «Las aplicaciones como Skype, Kik, WhatsApp Y Telegram… son grandiosas»

• Combatiente británico del EIIS en Siria tuitea advertencia en trampas de miel y vigilancia y muestra laboratorio electrónico del EIIS

• Miembro mujer estadounidense del EIIS tuitea sobre la vida en el Estado Islámico, habla con otros yihadistas sobre las autoridades occidentales que los monitorean con las herramientas GPS y Google Maps

• ‘Plataforma mediática yihadista’ Pro-EIIS provee tutorial en seguridad cibernética usando la herramienta Detekt para identificar el componente espía

• Yihadistas continúan moviéndose hacia las más reciente aplicaciones y plataformas

• Revista de los talibanes en inglés advierte a los usuarios contactarla para evitar usar sus cuentas de correo electrónico personales y ordenadores personales

Introducción

Mensajes cifrados con combatientes en Siria o Irak, o yihadistas al estilo lobo solitarios en Occidente – a un clic de distancia

Cualquiera puede comunicarse ahora de forma segura a través de un teléfono inteligente desechable, imposible de rastrear y comprado en la red, incluyendo Amazon. La instalación de una aplicación de mensajería encriptado tal como Kik u otra de las aplicaciones destacadas en este informe toma unos segundos, y después de eso, charlar de forma segura y en secreto con un combatiente del Estado Islámico (EIIS) en Siria o Irak, con un seguidor del EIIS en Occidente o con uno de los individuos o grupos en este informe está sólo a un clic de distancia. Las fotos abajo muestran un ejemplo de teléfono con contactos con las cuentas pro-EIIS Kik; los yihadistas comparten con frecuencia sus cuentas Kik en sus páginas Twitter.

Smartphone comprado en Amazon con Kik instalado proporciona acceso directo e inmediato a los yihadistas a través de aplicaciones de mensajería encriptado.

Uso de cifrado por Al-Qaeda – revelaciones de la publicación de los documentos de Abbottabad de junio, 2015 – Bin Laden recomienda el cifrado usando el programa «Secretos de los Muyahidines» de Al-Qaeda

Mientras el Proyecto Supervisión a la Amenaza Terrorista y Yihad en MEMRI ha sido documentado ampliamente, [1] desde enero del 2007 Al-Qaeda ha estado utilizando herramientas de cifrado para sus actividades en la red, en particular las actividades de comunicación, utilizando a menudo el software de seguridad basado en tecnología de grado militar. Su objetivo ha sido el de ocultar mensajes y proteger los datos transferidos a través de redes, Internet, teléfonos móviles, el comercio electrónico, Bluetooth y similares. Este desarrollo fue en respuesta directa a diversas violaciones de seguridad de sus portales a través de los años por los organismos gubernamentales occidentales.

Tras la muerte de Osama bin Laden en mayo, 2011 más información sobre el grado de utilización de cifrado por Al-Qaeda se dio a conocer, tal como se reveló que gran parte del material incautado en el complejo de Bin Laden estaba cifrado y almacenado electrónicamente en computadoras, laptops, discos duros y dispositivos de almacenamiento. Anteriormente, Nasir Al-Wuheishi, quien se pensó era segundo del líder de Al Qaeda Ayman Al-Zawahiri, conocido por haber sido secretario de bin Laden, y en la actualidad un alto líder de Al-Qaeda en la Península Arábiga (AQPA), había discutido el uso del software de cifrado por la organización y su uso para hablar con los reclutas, planear ataques y otros propósitos estratégicos: «Por nuestra parte, haremos contacto con cualquiera que quiera emprender el yihad con nosotros, y nosotros le guiaremos a un medio adecuado para que asesine a los colaboradores y a los arcontes de la incredulidad – incluso en su habitación o lugar de trabajo. Cualquiera que quiera apoyar la parte operativa de [Al-Qaeda en la Península Arábiga] y de el diezmo [a la organización] puede contactarnos a través de un correo electrónico especial [puesto] para este propósito, utilizando el software programa los ‘Secretos de los Muyahidines’ [2] y empleando las medidas de seguridad adecuadas…» [3]

La publicación de los documentos adicionales de Abbottabad el 20 de mayo, 2015 recuperados de la incursión especial que dio muerte a bin Laden esclareció lo consciente que él y sus seguidores eran de la seguridad y marcó la pauta para el acoger hoy día el cifrado. En una carta, un individuo identificado como el «hermano Asmara» escribe: «Debemos ser cuidadosos de no enviar grandes secretos a través del correo electrónico. Debemos asumir que el enemigo puede ver estos mensajes de correo electrónico y sólo [debemos] enviar a través de correo electrónico información inofensiva si el enemigo lo lee. La informática no es nuestra ciencia y nosotros no somos los que lo inventamos». [4]

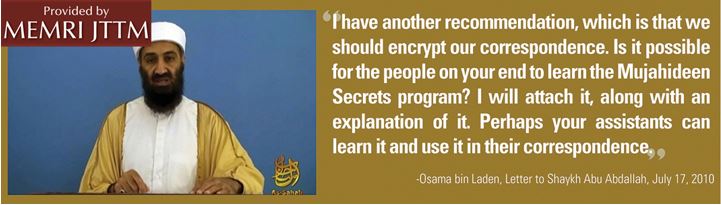

Además, en una carta a otro jeque, bin Laden escribió: «Haremos lo que usted dijo respecto al hermano en los correos: Lo cuestionaremos y comprobaremos sus antecedentes y sus calificaciones, pueda Dios mantenerlos a todos. Yo anteriormente le escribí mi opinión de que debemos reducir nuestra correspondencia. Tengo otra recomendación, de que debemos cifrar nuestra correspondencia. ¿Es posible que la gente en su extremo aprenda el programa Secretos de los Muyahidín? Lo voy a adjuntar, junto a una explicación del mismo. Tal vez sus asistentes pueden aprenderlo y utilizarlo en su correspondencia». [5]

Tal como ha puesto de manifiesto las investigaciones de MEMRI en esta serie, el énfasis de Al-Qaeda en la tecnología de cifrado se ha incrementado notablemente tras las revelaciones y encuentros de los medios de comunicación con Edward Snowden a la intercepción de las comunicaciones electrónicas por el gobierno de los Estados Unidos a las empresas tecnológicas estadounidenses. Además, los yihadistas han expresado dudas de usar ciertas plataformas y comunicar abiertamente como lo habían hecho anteriormente. Esto fue especialmente cierto en los primeros seis meses tras las revelaciones.

ISIS continúa expandiendo sus capacidades yihadistas cibernéticas

En informes anteriores, MEMRI destacó el cómo Al-Qaeda así como también el EIIS confiaban fuertemente en el propio software de cifrado de los yihadistas’. [6] Sin embargo, dado que el informe más reciente de MEMRI, publicado en febrero, 2015 la distribución de este software entre los yihadistas se ha desacelerado, y la dependencia de las nuevas aplicaciones en los medios sociales occidentales, particularmente los cifrados, se ha incrementado.

Desde sus inicios, el EIIS ha adoptado la tecnología y ha utilizado el cifrado, la incorporación de éstos como parte de sus actividades diarias y ha reclutado activamente a individuos con habilidades en estas áreas. Por ejemplo, en una entrevista publicada el 4 de junio, 2015 un ex estudiante de informática de Madagascar habló de su conversión al Islam y su decisión de unirse al EIIS: «Yo estaba estudiando ciencias de la computación en la Universidad de Antananarivo y conocí a algunos hermanos de India musulmanes… Después de leer el Corán y el Sirah es decir la biografía del Profeta Mahoma, llegué a esta conclusión de que el Estado Islámico posee la verdadera metodología y verdad… decidí unirme al Califato del Estado Islámico… Ahora Ameer Abu Qubaisa Al-Anbari me pide que me una al departamento del TI porque tengo un grado en BCS». [7]

El 15 de junio, 2015 una cuenta Twitter del EIIS tuiteó fotos del comando informático en la «continua batalla en el área de Jazal», en la parte rural de Homs, Siria.

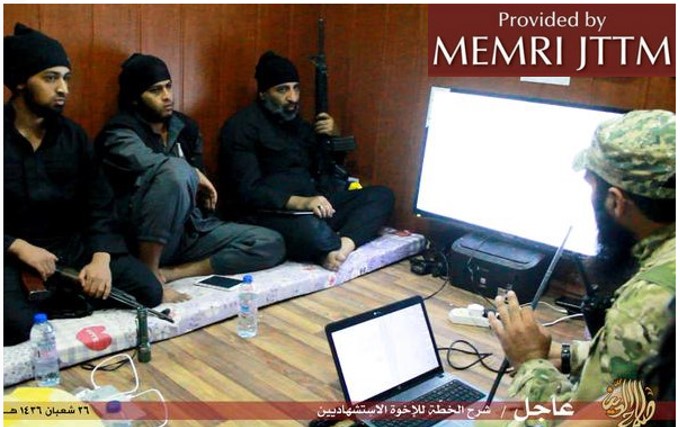

El 13 de junio, 2015 El EIIS publicó fotos en el foro yihadista Shumoukh Al-Islam de varios atacantes suicidas, incluyendo a un alemán y un británico, que la noche anterior llevaron a cabo ataques en la provincia de Salah Al-Din, Irak. Una de las fotos mostraba a los combatientes planeando un ataque en sus computadoras.

Además, un tuit y publicado del EIIS el 11 de abril, 2015 en el foro yihadista pro-EIIS Shumoukh Al-Islam por la oficina de información del EIIS en la provincia de Salah Al-Din de Irak mostró el centro de operaciones cibernético del cual fue coordinado su reciente ataque a la refinería Baiji.

Centro de operaciones cibernético del cual fue coordinado el ataque a la refinería de petróleo.

Gobierno de Estados Unidos advierte sobre uso de encriptación por grupos jihadistas

Durante el mes pasado, el debate sobre la recopilación de datos bajo la Ley Patriota de la Administración de Seguridad Nacional ha incluido el tema de los terroristas que utilizan la tecnología de cifrado. En la audiencia de la Comisión de Seguridad Nacional del 3 de junio, 2015 sobre «El Terrorismo se ha Vuelto Viral: El Ataque en Garland, Texas y más Allá», el Presidente del Comité de la Cámara sobre Seguridad Nacional Michael McCaul dio la mejor descripción por un funcionario del gobierno a la importancia que el EIIS ahora le pone al cifrado, nombrando específicamente los medios de comunicación y las aplicaciones de mensajería en los medios sociales: Twitter, YouTube, Instagram, Justpaste.it, Ask.fm, Kik, WhatsApp, Wikr, SureSpot. este declaró: «Los aspirantes fanáticos pueden recibir actualizaciones de extremistas profesos en el terreno en Siria a través de Twitter, véase sed de sangre del EIIS en YouTube; véase los selfies de yihadistas en Instagram, lea las justificaciones religiosas para asesinar en Justpaste.it; y encuentre guías al campo de batalla en Ask.fm. Los yihadistas y reclutadores están dominando la capacidad de monitorear y hacer presa a la juventud occidental susceptibles al torcido mensaje del terrorismo islamista. Estos buscan a usuarios que tengan preguntas sobre el Islam o sepan cómo es la vida dentro del llamado ‘Estado Islámico’. Estos dedican lazos de confianza establecidos y evalúan la dedicación de los potenciales reclutas.

«A partir de ahí, los extremistas dirigen a los usuarios hacia aplicaciones más seguras o comunicaciones seguras, a fin de ocultar sus mensajes de nuestras agencias de inteligencia. Tales comunicaciones pueden incluir consejos de viaje a refugios seguros para terroristas; información de contacto a contrabandistas en Turquía, o el proceso de membrecía para unirse propio al EIIS. Sé que los funcionarios sentados delante de nosotros hoy están perturbados por estas tendencias. Las aplicaciones móviles tales como Kik y WhatsApp, así como también las aplicaciones que destruyen datos tales como Wikr y SureSpot, permiten a extremistas comunicarse fuera de la vista de los funcionarios de la ley. Igualmente preocupante son los intentos del EIIS en utilizar la red oscura y profunda, estos portales ocultan las direcciones IP y no puede ser localizados por los motores de búsqueda – dándole a los terroristas medios encubiertos por el cual pueden reclutar a combatientes e inteligencia, recaudar fondos y potencialmente tramar y dirigir ataques sin ser detectados». [8]

Para ver este importantísimo informe en inglés junto a las imágenes, videos y tuits copie por favor el siguiente enlace en su ordenador:

http://www.memri.org/report/en/0/0/0/0/0/0/8610.htm

*Steven Stalinsky es Director Ejecutivo de MEMRI; R. Sosnow es Editor Jefe en MEMRI.

[1] Ver: Al-Qaeda acoge la tecnología de cifrado Parte III – julio, 2014-enero 2015: El Estado Islámico (EIIS) y otros yihadistas continúan desarrollando sus capacidades cibernéticas y de cifrado; temores posteriores a Snowden los llevan a probar nuevas y más seguras tecnologías y medios sociales 4 de febrero, 2015; Al-Qaeda acoge la tecnología de cifrado – Parte II: 2011-2014 y el impacto de Edward Snowden; 25 de abril, 2014; Al-Qaeda acoge la tecnología de cifrado: 2007-2011, 12 de julio, 2011.

[2] «Secretos de los Muyahidines» es el software de cifrado lanzado por primera vez a principios del 2007 por el Frente Mediático Global Islámico, y desde entonces ha sido actualizado. Véase el informe del PSATY en MEMRI El GIMF anuncia el lanzamiento inminente de un nuevo software», 3 de enero, 2007; Al-Ekhlas anuncia una nueva versión de software ‘Secretos de los Muyahidín’, 14 de enero, 2008.

[3] Véase MEMRI Investigación y Análisis No. 1143, Al-Qaeda acoge tecnología de cifrado Parte III – julio, 2014-enero 2015: Estado Islámico (EIIS) y otros yihadistas continúan desarrollando sus capacidades cibernéticas y de cifrado; temores posteriores a Snowden los llevan a probar nuevas y más seguras tecnologías y medios sociales 4 de febrero, 2015.

[4] ABCnews.go.com 20 de mayo, 2015.

[5] Dni.gov/files/documents/ubl/english2/Letter%20to%20Shaykh%20Abu%20Abdallah%20dtd%2017%20July%202010.pdf.

[6] Véase: Al-Qaeda acoge la tecnología del cifrado Parte III – 7 de julio, 2014-enero, 2015: El Estado Islámico (EIIS) y otros yihadistas continúan desarrollando sus capacidades cibernéticas y de cifrado; temores posteriores a Snowden los llevan a probar nuevas y más seguras tecnologías y medios sociales 4 de febrero, 2015; Al-Qaeda acoge tecnología de cifrado – Parte II: 2011-2014, y el impacto de Edward Snowden; 25 de abril, 2014; Al-Qaeda acoge tecnología de cifrado: 2007-2011, 12 de julio, 2011.

[7] Véase el informe del PSATY de MEMRI Entrevista con estudiante de informática de Madagascar que se unió al EIIS, 5 de junio, 2015.

[8] Homeland.house.gov/hearing/hearing-terrorism-gone-viral-attack-garland-texas-and-beyond 3 de junio, 2015.