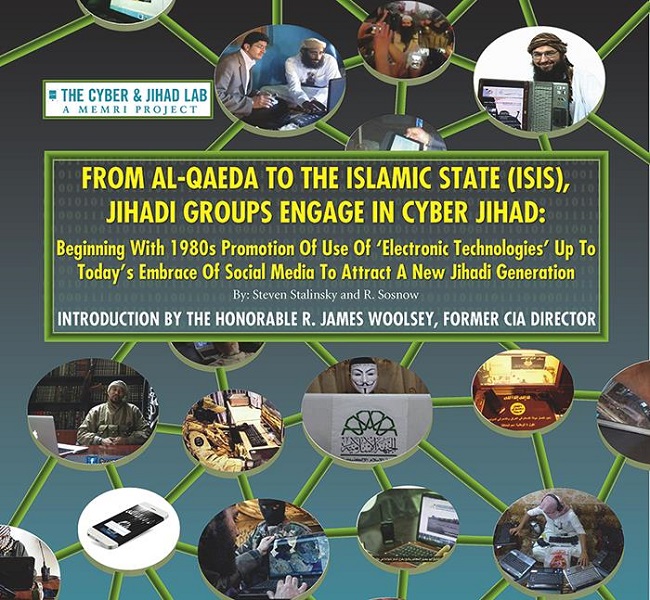

Nos complace anunciar el lanzamiento del siguiente informe histórico, De Al-Qaeda al Estado Islámico (EIIS), grupos jihadistas se involucran en el Jihad Cibernético: Comenzando con la promoción en 1980 del empleo de ‘tecnologías electrónicas’ hasta abarcar hoy los medios sociales con el fin de atraer a una nueva generación de jihadistas, con introducción del Embajador R. James Woolsey, ex director de la CIA y miembro de la Junta de Asesores en MEMRI.

El Embajador Woolsey escribe: «Uno no puede imaginarse el desarrollo del movimiento jihad global a sus proporciones actuales sin la Internet y dentro del centro de las estrategias de las organizaciones jihadistas están las empresas de medios sociales estadounidenses… El estudio será una contribución esencial a la comprensión de este fenómeno, y aún más importante la discusión de las posibles formas de contrarrestarlo… Este importante estudio arroja luz sobre un área de gran importancia que los gobiernos occidentales, militares y académicos prácticamente desconocen. Debe ser leído por todos en Washington desde el Departamento de Seguridad Nacional y los legisladores en el Capitolio a las fuerzas cibernéticas del Pentágono, y aquellos en el mundo académico que estudian el reino del ciberespacio».

El informe, añade, «no podría ser más oportuno, ya que está siendo publicado para coincidir con el lanzamiento de la última iniciativa en MEMRI, el Proyecto Laboratorio Cibernético y Jihad (LCJ). Esta iniciativa monitorea, sigue las pistas, traduce, e investiga el jihad cibernético originado en el Medio Oriente, Irán, el Sudeste Asiático y África del Norte y África del Sur. Este traduce la información del árabe, farsi, urdu, pastún, dari y otros idiomas al inglés, produce análisis detallados e innova y experimenta con posibles soluciones para detener el jihad cibernético. También será una contribución importante a este esfuerzo».

Lo siguiente es la introducción del Embajador Woolsey al informe, el cuadro de contenidos y los enlaces a sus secciones en MEMRI.org.

De Al-Qaeda al Estado Islámico (EIIS), los grupos jihadistas participan en el jihad cibernético: Comenzando con la promoción del uso de las ‘tecnologías electrónicas’ hasta el acoger hoy día a las redes sociales para atraer a una nueva generación de jihadistas

Por: Steven Stalinsky y R. Sosnow*

De Al-Qaeda al Estado Islámico, grupos jihadistas se involucran en el jihad cibernético: Introducción del Embajador R. James Woolsey, ex director de la CIA y miembro de la junta asesora de MEMRI

Uno de los desafíos más importantes que enfrentan los Estados Unidos y el mundo occidental es el de la seguridad cibernética y entender las intenciones y capacidades de los grupos jihadistas en este reino. Por lo tanto, me produce gran satisfacción presentar un estudio histórico que el Proyecto De Supervisión a la Amenaza Terrorista y Jihad (PSATJ) del Instituto de Investigación de Medios de Comunicación del Medio Oriente (MEMRI) ha estado trabajando durante el último año. Dada la situación actual de reclutamiento en el mundo occidental al jihad en Irak y Siria, la información de este estudio no pudo ser más oportuna.

Difícilmente podemos imaginar el desarrollo del movimiento global del jihad a sus proporciones actuales sin la Internet – y en el epicentro de las estrategias de las organizaciones jihadistas están las empresas de medios sociales estadounidenses. Durante las últimas semanas, altos funcionarios gubernamentales, entre ellos jefes del FBI y la CIA han estado discutiendo el Estado Islámico (EIIS) y la dependencia de otros grupos jihadistas a las redes sociales. El mes pasado, el director del FBI James Comey dijo que el «el uso generalizado de los medios de comunicación y el creciente apoyo en la red por el Estado islámico se intensificó tras el inicio de los ataques aéreos de Estados Unidos a Irak». Además, el informe de la Comisión de Revisión del 11 de Septiembre señaló en julio que «los ataques cibernéticos pueden constituir otra forma de terrorismo asimétrico… Funcionarios de seguridad están preocupados porque las habilidades de los grupos terroristas en la tecnología informática – y en particular en la manipulación de capacidades cibernéticas ofensivas – aumentarán en los próximos años…»

Este siguiente informe documenta el uso de Internet por los grupos jihadistas, de los primeros portales y foros de Al-Qaeda y otros grupos en la década de 1980 a lo que vemos hoy con el Estado Islámico: producciones de vídeo de alto nivel profesional y una amplia presencia en los medios sociales, que son parte integrante de reclutar y entrenar a la próxima generación de jihadistas.

El estudio será una contribución esencial al entendimiento de este fenómeno, y aún más importante, en discutir las posibles formas de contrarrestarlo; también no podía ser más oportuno, ya que está siendo dado a conocer para coincidir con el lanzamiento de la última iniciativa de MEMRI, el Laboratorio Cibernético y Jihad (LCJ). Esta iniciativa monitorea, sigue las pistas, traduce, e investiga el jihad cibernético procedente del Medio Oriente, Irán, el Sudeste Asiático y de África del Norte y África Occidental. Este traduce la información del árabe, farsi, urdu, pastún, dari y otros idiomas al inglés, produce análisis detallados e innova y experimenta con las posibles soluciones para detener el jihad cibernético. También será una contribución importante al esfuerzo.

Lo que ustedes están a punto de leer relata las crónicas de las actividades cibernéticas más tempranas de Al-Qaeda; el surgimiento de los principales portales y foros de Al-Qaeda y su desarrollo en proveer entrenamiento a la piratería informática, la difusión de virus, y otras formas de ataques cibernéticos; declaraciones del liderazgo de Al-Qaeda en la importancia del jihad cibernético; y el importante cambio en la jihad en las redes de los foros jihadistas a los medios de comunicación social occidentales, con los que ahora dependen los jihadistas para sus actividades de divulgación en los actuales conflictos de Siria e Irak. Este explora cómo es que casi una década ha pasado desde que el gobierno de Estados Unidos se comprometió primero a negarles a los terroristas el uso de Internet, mientras que las actividades jihadistas en el ciberespacio parecen crecer cada día. Esta generación de activistas de Al-Qaeda y sus ramificaciones, liderados por el Estado islámico, son más jóvenes y conocedores de Internet después de haber respondido a los anteriores llamados de los líderes de Al-Qaeda a volcarse a la Internet. Estos están conectados a través de Facebook, Twitter, YouTube, Instagram, Flickr, y toda otra plataforma de medios sociales emergentes, adoptándolas casi tan pronto como son creadas – al igual que la generación más joven en Occidente. Al igual que sus homólogos occidentales, que poseen teléfonos inteligentes, ordenadores de mano y otros dispositivos; y, como todos, compran y utilizan aplicaciones.

Es importante señalar que con la combinación de los medios sociales y los dispositivos móviles, los medios jihadistas se aseguran que su contenido puede ver visto en cualquier lugar y a cualquier hora. Los jihadistas fueron rápidos en utilizar YouTube y otros servicios para compartir videos, aprovechándose de esta tecnología para ofrecer cursos y capacitación en la fabricación de explosivos, entrenamiento de armas, y piratería. Hoy, cualquier persona puede recibir mensajes en Twitter o mensajes en Facebook de Al-Qaeda y sus ramificaciones, encabezados por el EIIS y otros grupos terroristas, directamente a sus teléfonos celulares, en tiempo real – y puede ser compartido inmediatamente por todos lugares. Otro aspecto del jihad cibernético es la piratería; jihadistas y grupos jihadi ya obtienen fondos y causan estragos a través de la piratería a instituciones financieras y particulares. Esto continuará generalizándose en el futuro.

En las fotos que ahora difunden en los medios sociales, los jihadistas, que solían posar en su vestimenta tradicional rodeados de armas, tales como rifles de asalto y granadas, en la actualidad incluyen en estas imágenes fotográficas un ordenador portátil, teléfonos inteligentes y ordenadores de mano, lo que refleja la importancia puesta en estas «armas». Oportunamente, estas fotos son elegidas a menudo como las imágenes de perfil de sus cuentas en las redes sociales.

Este primordial estudio arroja luz sobre un área de gran importancia que los gobiernos occidentales, militares y académicos conocen muy poco. Debe ser leído por todos en Washington – del Departamento de Seguridad Nacional y los legisladores en el Capitolio a las fuerzas cibernéticas del Pentágono, y aquellos en el mundo académico que estudian el reino del ciberespacio.

*El Embajador R. James Woolsey es ex director de la CIA, ex subsecretario de la armada naval, y ex embajador en Negociación sobre Fuerzas Armadas Convencionales en Europa (FACE). Es también miembro de la Junta de Asesores de MEMRI.